N’enregistrez jamais une clé API directement dans votre code. Utilisez systématiquement des variables d’environnement pour isoler ces données sensibles du code source. Cette méthode de gestion empêche l’exposition accidentelle via des dépôts Git publics et constitue la première barrière pour préserver la confidentialité de vos accès. Pour renforcer la sécurisation, combinez cette approche avec un stockage sécurisé comme Azure Key Vault, AWS Secrets Manager ou HashiCorp Vault, qui offrent un chiffrement natif et un contrôle d’accès granulaire.

La sécurisation des clés ne se limite pas au stockage. Pour les API internes, implémentez une authentification mutuelle (mTLS) afin de vérifier l’intégrité des deux parties communicantes. Appliquez le principe du privilège minimum en restreignant les permissions de chaque clé, réduisant ainsi l’impact d’une fute. Une pratique complémentaire consiste à hacher les clés avec un sel, via des fonctions comme bcrypt, avant de les sauvegarder dans vos bases de données pour l’authentification interne, bien que cela ne s’applique pas aux clés API consommées par des services externes.

Auditez régulièrement l’usage de vos clés et mettez en place une rotation obligatoire, idéalement automatisée, pour réduire la fenêtre d’exposition en cas de compromission. Cette routine de gestion proactive permet de contrer des vulnérabilités persistantes. Pour les applications critiques, le chiffrement des données au repos avec des solutions conformes au Règlement Général sur la Protection des Données (RGPD) est une obligation, pas une option. Cela sécurise l’intégrité de l’information même en cas d’accès non autorisé au système de stockage.

Chiffrement des secrets en transit et au repos

Implémentez le chiffrement AES-256 ou ChaCha20 pour les clés API au repos dans vos bases de données. Pour la transmission, exigez exclusivement TLS 1.3, en désactivant les versions antérieures et les chiffrements obsolètes comme CBC. Cette double couche de chiffrement préserve la confidentialité et l’intégritÉ des données sensibles contre les interceptions.

Utilisez des services de gestion des secrets, tels que HashiCorp Vault ou Azure Key Vault, pour centraliser le stockage et l’accès. Ces solutions appliquent des politiques d’authentification stricte et auditent chaque utilisation des clés, limitant l’exposition manuelle et permettant une révocation immédiate en cas de compromission.

Ne sauvegardez jamais vos clés API en clair dans des fichiers de configuration ou du code source. Adoptez des variables d’environnement injectées au moment de l’exécution, et chiffrez ces fichiers de configuration avec des outils comme Ansible Vault. Cette pratique réduit les vulnérabilités liées à une mauvaise gestion des accès aux dépôts de code.

Pour l’authentification, privilégiez les jetons à durée de vie limitée (JWT) avec des scopes restreints, plutôt que des clés statiques. Couplez cela avec un hachage robuste (comme bcrypt) pour les secrets d’authentification des utilisateurs, afin de sécuriser l’accès aux interfaces de gestion des API.

Variables d’environnement pour clés

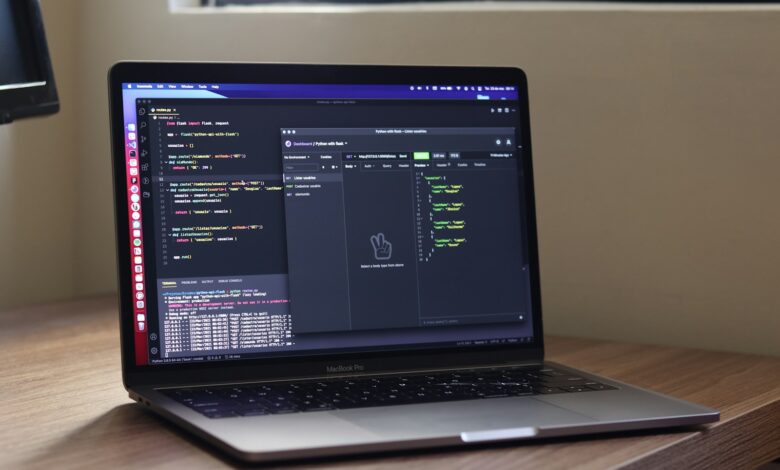

Déclarez systématiquement vos clés API dans des variables d’environnement en dehors du code de l’application, idéalement dans un fichier `.env` chargé au démarrage. Cette pratique isole les données sensibles de la logique métier, empêchant leur exposition accidentelle dans des dépôts de code. Pour renforcer la sécurisation, ce fichier doit être listé dans `.gitignore` et son accès restreint via des permissions du système de fichiers.

Utilisez une bibliothèque de chiffrement pour protéger le fichier de variables au repos, surtout dans des environnements partagés. Pour les applications conteneurisées, injectez les variables au moment de l’exécution via les secrets de votre orchestrateur (Docker Swarm, Kubernetes) plutôt que de les inclure dans l’image du conteneur. Cette gestion dynamique réduit les vulnérabilités liées au stockage persistant des clés.

Auditez régulièrement l’accès à ces variables en activant les logs d’authentification de votre fournisseur de cloud. Ne générez jamais de sauvegardes contenant les valeurs en clair ; privilégiez des solutions qui utilisent le hachage ou le chiffrement des données pour préserver l’intégrité des secrets. La rotation proactive des clés, imposée par certains frameworks de conformité français, est une étape critique pour limiter la fenêtre d’exploitation en cas de fuite.

Rotation périodique des secrets

Planifiez une rotation obligatoire de toutes vos clés API et secrets d’authentification selon un calendrier strict, idéalement tous les 90 jours pour les systèmes à haut risque. Cette pratique réduit la fenêtre d’exploitation en cas de fuite non détectée. Automatisez intégralement ce processus via des outils dédiés pour éliminer les erreurs humaines et garantir la régularité des opérations.

Avant toute rotation, vérifiez l’intégrité des nouveaux secrets générés et assurez leur chiffrement immédiat lors du stockage initial. Utilisez un coffre de secrets qui journalise tous les accès, permettant un audit précis en cas d’incident. Ne sauvegarder jamais ces éléments sensibles en clair, que ce soit dans des fichiers de configuration, des bases de données ou des logs d’application.

La gestion des versions est primordiale : déployez d’abord la nouvelle clé API en parallèle de l’ancienne, puis mettez à jour les services après validation. Cette méthode de déploiement blue-green préserve la continuité de service et permet une rollback rapide. Supprimez physiquement les anciens secrets après la période de transition, sans vous contenter d’une désactivation logicielle.

Auditez trimestriellement la liste des clés en circulation et leur utilisation effective. Une clé oubliée dans un service secondaire représente une vulnérabilité critique. La sécurisation des données repose sur cette discipline de rotation qui complète le chiffrement et le hachage pour préserver la confidentialité des informations sensibles.

Révocation des jetons compromis

Implémentez une procédure de révocation immédiate et systématique dès qu’un jeton d’authentification est suspecté d’être compromis. Cette action est la seule capable de neutraliser une brèche active et de préserver la confidentialité de vos données sensibles. Ne vous contentez pas de désactiver le jeton ; supprimez-le définitivement de votre système de gestion des accès pour empêcher toute réactivation malveillante.

Mécanismes techniques de révocation

Utilisez une liste de révocation (JWT Revocation List) ou une liste noire distribuée pour rendre un jeton invalide. Pour les API, raccourcissez délibérément la durée de vie (TTL) des jetons, en la fixant à quelques minutes pour les applications critiques. Cette pratique réduit la fenêtre d’exploitation des vulnérabilités.

- Maintenez une liste noire centralisée des jetons révoqués, consultée à chaque requête.

- Pour une sécurisation renforcée, utilisez des jetons opaque référencés dans une base de données, permettant une invalidation instantanée.

- Auditez les logs d’accès pour détecter toute tentative d’utilisation d’un jeton révoqué, signalant une activité malveillante persistante.

Intégration dans la stratégie de sécurité

La révocation doit être un module clé de votre politique globale de gestion des secrets. Automatisez la rotation des clés suite à une révocation pour générer de nouvelles credentials. Assurez-vous que le chiffrement des canaux de communication protège l’intégrité des commandes de révocation.

- Alertez immédiatement le propriétaire du compte concerné par la compromission.

- Lancez une investigation de sécurité pour déterminer l’origine de la fuite.

- Mettez à jour les politiques de sécurité et formez les équipes sur l’incident.

Le stockage sécurisé des journaux de révocation est aussi important que la sauvegarde des clés actives. Ces logs sont essentiels pour l’intégrité du processus d’audit et la résolution post-incident. Une sauvegarde régulière de ces données garantit leur disponibilité pour l’analyse.